Почему не стоит открывать почтовые вложения от неизвестных отправителей

Уязвимость, взорвавшая Сеть, была обнаружена в macOS некоторое время назад. В Apple отнеслись к ней как-то не слишком серьезно. Охотнику за уязвимостями, обнаружившему её, выплатили пятую часть минимального вознаграждения. Уязвимость не внесли в реестр уязвимостей. Её, всего лишь, устранили. Но, как вскоре выяснилось, не полностью. Она все еще угрожает нашей безопасности. Этой лазейкой может воспользоваться любой негодяй для захвата контроля над нашим Mac’ом. И творить на нем все, что ему угодно. Особенно теперь, когда про эту дыру в защите macOS известно всем. В сети можно найти пример её использования – пример работает – но он не доказывает что эта уязвимость опасна. Кстати, почтовые вложения от неизвестных отправителей вообще лучше не открывать – а сейчас особенно.

Не открывайте вложения от неизвестных отправителей, там могут быть вирусы

В сообщение электронной почты в Apple Mail можно вложить не только файл, но и ссылку на Интернет-ресурс. Вложенная ссылка пересылается как файл с расширением .inetloc. С помощью именно inetloc-файлов люди с преступными намерениями могут проникнуть на ваш Mac. Даже если на Mac установлена новейшая версия macOS – Big Sur, Catalina или даже еще не вышедшая Monterey. Двойной щелчок по значку inetloc-файла, если в нем скрыта ссылка на Интернет-ресурс, открывает этот ресурс в браузере по умолчанию.

Apple призналась, что с 2019 года проверяет вашу почту. От этого нельзя отказаться

inetloc-файл можно скачать на диск – и открыть тот же Интернет-ресурс двойным щелчком уже в Finder’е. Но что случится если злоумышленники “пошаманят” с inetloc-файлом? Наверняка что-то ужасное. Охотника сообщившего об этой уязвимости кто-то (по словам охотника, “какой-то клерк”) попросил привести доказательства её опасности. Не дождавшись ответа, через месяц или два, охотнику сказали спасибо и заплатили ему утешительный приз в пять тысяч долларов. Обидев человека до глубины души.

Можно ли взломать Mac

По словам первооткрывателя уязвимости, ссылку на ресурс в Интернете в inetloc-файле можно заменить на несколько “любых” команд. Звучит угрожающе, но к счастью, это не совсем правда. В модифицированном inetloc-файле ссылку на Интернет-ресурс можно заменить на адрес файла в файловой системе macOS. Если этот файл существует, и это приложение или что-то исполняемое (какой-нибудь скрипт или сценарий), в ответ на двойной щелчок будет запущено оно (или он). Злоумышленник должен точно знать где находится этот файл.

Чаще всего пользователи сами помогают злоумышленникам взломать их Mac

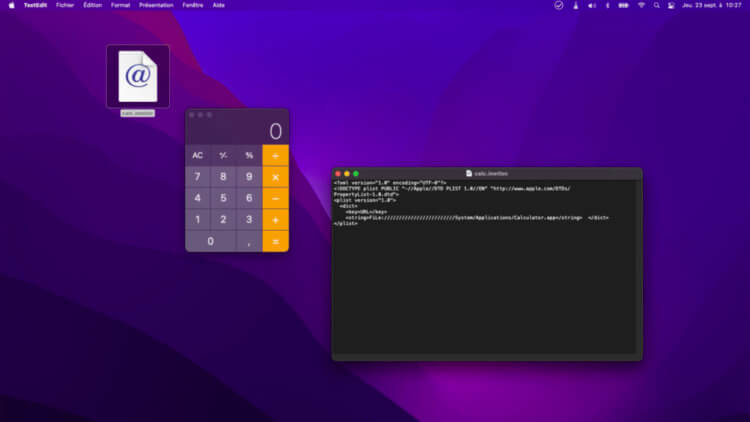

В примере смертельно опасного применения уязвимости inetloc-файл запускает приложение Калькулятор. Пример появился только сейчас. Действительно запускает! Снова и снова, прямо в почтовом сообщении и в Finder’е, как и было обещано. В том числе и в версии macOS Big Sur в которой эта уязвимость уже “устранена” Apple. И в последней бета-версии macOS Monterey. Позор “лучшим в мире инженерам”, они и в самом деле допустили грубую ошибку и не все учли. Накосячили. Я уверен что этот “косячок” они исправят, и не только в macOS Monterey.

Spark — лучшая альтернатива почтовому клиенту от Apple

Но где же “смертельная угроза”? Почему открыватель этой неуязвимости не предоставил экспертам по безопасности Apple её пример? С охотниками за уязвимостями, кстати, общаются не клерки, а эксперты по безопасности, многие из которых сами когда-то зарабатывали на жизнь охотой за уязвимостями. Я не утверждаю что они не могут не заметить что-то важное. Они и сами так не считают. И если серьезность уязвимости вызывает сомнения, её принято доказывать. Если вас интересуют подробности, следующий раздел для вас. Он сложней.

Компьютер сам запускает программы

Ничего магического в inetloc-файлах нет. Это XML-файлы, с жесткой структурой, и только в одном из полей этой структурой значение меняется от файла к файлу. Значение этого поля имеет тип URL. Это унифицированный указатель ресурса, используемый для обозначения адреса в web или места файла в файловой системе. Тип ресурса определяется его “схемой”, например, “file”, “http”, “https”, “mailto” и другими. В inetloc (сокращение от “Internet Location”, место в сети Internet), по идее, в этом поле должны передаваться Интернет-ресурсы.

Inetloc сам запускает приложения на компьютере без вашего участия

Но до сих пор никаких мер против ссылок на ресурсы другой природы не предпринималось. Приложения, скрипты и сценарии, указанные в inetloc-файле, легко и непринужденно запускались. Сейчас у меня нет возможности это проверить, но говорят что при запуске из inetloc-файла никаких проверок не проводится, и что таким способом можно запустить любое приложение, даже если оно не прошло нотаризацию Apple. Уровень безопасности, выбранный пользователем в системных настройках (“Запускать только приложения из App Store” или не только, но подписанное разработчиком) – игнорируются. Теоретически, с помощью уязвимости “inetloc” можно организовать проникновение в Mac, но как это можно сделать с помощью почтовых вложений, я не знаю.

Как защитить себя от слежки в приложении «Почта» на Mac и iOS

Повторю еще раз, потому что это важно: inetloc-файлы запускают только существующие файлы, находящиеся в указанных местах. Запуск локальных файлов в inetloc-файлах и в самом деле нужно блокировать. В исправлении Apple блокируется запуск URL начинающихся с “file://”. Устранители уязвимости этим и ограничились. Но URL в обозначении схемы которых используются одна или несколько заглавных букв вместо строчных (“File://”, “fiLE://“ и т.п.) по-прежнему срабатывают. Сколько инженеров Apple и сколько лет потребуется для исправления этой ошибки? Другими словами, будет ли эта уязвимость окончательно устранена в финальной версии macOS Monterey?