Мобильный криминалист от Oxygen — все грязное белье вашего смартфона

Мы продолжаем тему мобильной форензики, начатую нашей статьей про Elcomsoft Phone Password Breaker. В прошлый раз мы показали и рассказали, как легко и непринужденно можно получить все данные, которые хранятся в вашем телефоне из резервной копии или облака iCloud. Сейчас настала очередь узнать, что же из этих данных можно извлечь при использовании нужной программы. В роли подопытного устройства выступит мой собственный iPhone 4, в роли нужной программы — «Мобильный криминалист» от Oxygen. Пристегните ремни, сейчас мы вам покажем, что безопасность данных в мобильном — это почти миф!

Я отойду от традиционной схемы и для начала просто покажу, как работает «Мобильный криминалист» и что он позволяет извлечь из типичного iPhone, а потом мы передадим слово Олегу Федорову — человеку, который стоит во главе компании, создавшей эту программу.

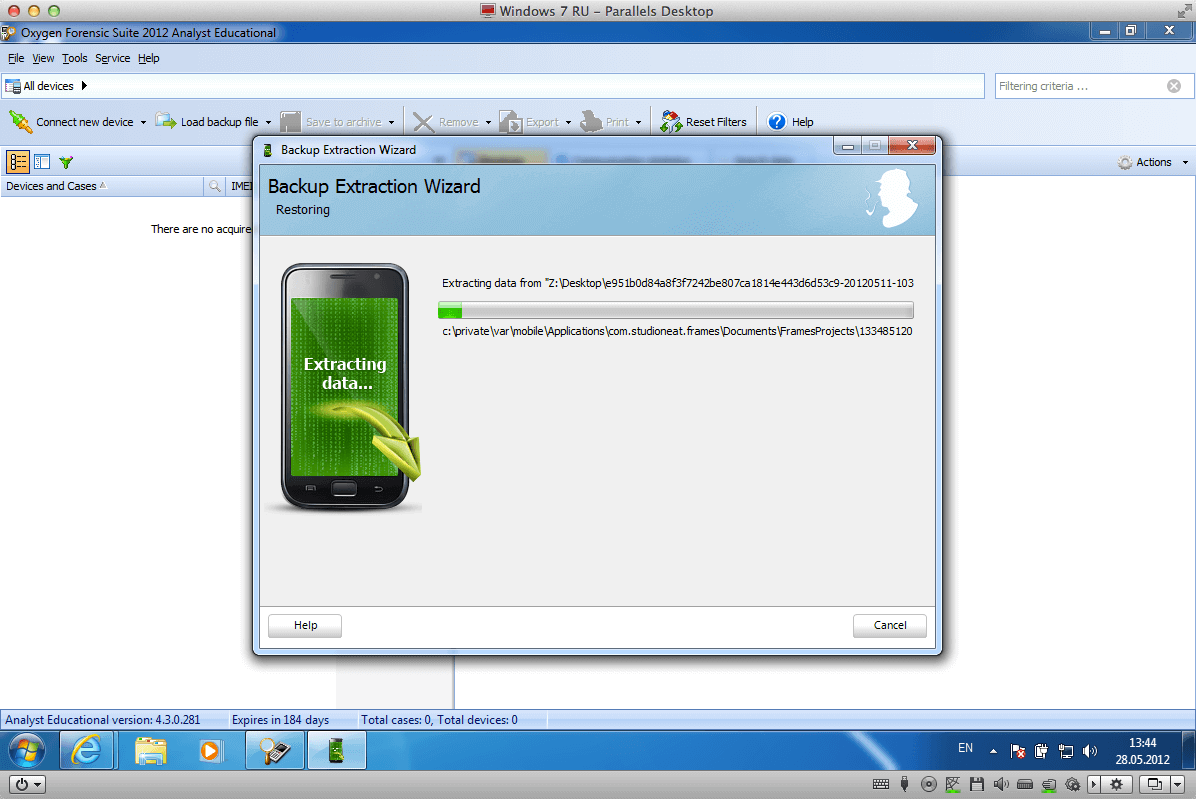

Программа, естественно, только для Windows, поэтому Parallels Desktop и в данном случае будет нашим другом.

Установка стандартна для Windows-программ. После запуска и активации приложения, мы можем приступить к анализу телефона. Данные можно взять с живого устройства или извлечь из резервной копии. Независимо от выбора вариантов, процесс занимает меньше 10 минут. Достаточно задержаться в курилке, оставив телефон на столе, и, возможно, ваши данные станут достоянием «исследователя». Никакого специального оборудования для этого не надо: достаточно любого компьютера с Windows, iTunes и установленным «Мобильным криминалистом». Из оборудования нужен только стандартный кабель.

Вообще, лучше использовать получение данных с устройства, так как это позволяет расшифровать файл паролей, но в остальном оба метода идентичны. Извлечение данных осуществляется с помощью визарда, который выяснит у вас все данные. Поскольку программа предназначена для использования в первую очередь органами следствия — можно задать разную служебную информацию. Также стоит задать номер телефона владельца этого устройства, это позволяет Oxygen Forensic Suite сопоставлять данные нескольких дампов, отслеживая зависимости между их владельцами.

Немного ожидания, и телефон полностью выпотрошен, и тут уж Oxygen показывает максимум возможного. Я просто приведу несколько примеров. Вот обобщенная статистика по коммуникациям владельца телефона, включающая голосовые звонки, SMS и iMessage. Что меня тут особо удивило — это то, что программа добыла и удаленные сообщения.

Вот фактически тоже самое в виде удобной диаграммы с разбитием на первый и второй круг общения. Это позволяет четко определить наиболее близких знакомых владельца телефона.

«Мобильный криминалист» позволяет извлекать геоинформационные данные из фотографий и Wi-Fi сетей, к которым подключался телефон.

Кое-что о владельце может сказать содержимое словаря, которое также анализируется и показывается.

В программе есть много способов представления данных. Вот так, например, выглядит представление в виде временной шкалы. Вы можете сами убедиться, сколько информации о вас хранит телефон.

Тут есть группировка по видам данных, например, сетевые соединения.

В программу встроены просмотрщики PLIST и SQLite — форматов, в которых iPhone хранит данные. Что особенно интересно — в SQLite файлах можно посмотреть даже удаленные записи (вот он секрет извлечения удаленных сообщений).

На закуску самое интересное: полностью расшифрованный файл паролей, в котором хранятся все пароли «правильно» написанных iOS-приложений.

Правда, и «неправильно» написанные приложения для «Мобильного криминалиста» — тоже не помеха. Очень многие популярные приложения он «знает в лицо» и умеет доставать их данные.

В общем, как видите, безопасность мобильных устройств вещь очень хрупкая и эфемерная. Теперь со спокойной совестью можно переходить и к интервью.

Расскажите, пожалуйста, про историю OxygenSoftware, как появилась идея создания «Мобильного криминалиста»?

Компания Oxygen Software была основана в 2000 году мной и моим другом Олегом Давыдовым. Мы сперва делали множество самых разных программных продуктов, но в результате остановились на направлении управления данными мобильных телефонов с ПК. Наш продукт Oxygen Phone Manager (OPM) до сих пор неплохо продаётся и ценится пользователями, как более удобная и мощная альтернатива Nokia PC Suite. Начиная с 2004 года мы стали получать просьбы сделать read-only версию OPM, первопричины которых я долго не понимал, а потому отказывал. Я рассуждал так: что мешает просто не нажимать кнопку записи и не изменять данные в телефоне? Так продолжалось, пока Британская Metropolitan Police нам не объяснила, что они используют OPM для forensic-целей (до сих пор не знаю, как правильно перевести это слово на русский язык), и что суд от них требует, чтобы в используемом для извлечения данных ПО принципиально не было возможности модификации данных. Тогда мы сделали OPM Forensic Edition и стали его раздавать бесплатно. Всё, что мы просили — это письменную благодарность на фирменном бланке от пользователей. И, кстати, таких благодарностей пришло к нам немало. А потом, в один прекрасный день, я увидел, что наши конкуренты по рынку альтернатив для PC Suite тоже сделали Forensic Edition своего продукта и продают его за $100 (в то время, как полнофункциональная read-write версия стоила $25). Ну мы и заменили ссылку «Download» на «Buy now» за $150 (мы же лучше!). Продажи пошли валом. А полностью сконцентрироваться на forensic-направлении нам помог кризис 2008 года. Продажи end-user утилит рухнули в ноль, и надо было как-то выживать. Тогда мы полностью закрыли направление OPM и выпустили уже не Edition, а полноценную программу, изначально ориентированную на рынок mobile forensics — Oxygen Forensic Suite. C которой до сих пор победно шагаем по миру. На сегодняшний день OFS — наиболее мощный инструмент для извлечения и анализа данных смартфонов среди доступных на рынке решений. Наши конкуренты поддерживают большее число моделей мобильников, но мы не гонимся за количеством — мы берём качеством плюс аналитическими инструментами.

Вопрос, который волнует многих: а насколько законны программы типа «Мобильного криминалиста»? Нужно ли особое разрешение для владения?

А почему OFS может быть незаконным? Ничьих копирайтов мы не нарушаем, наоборот — используем накопленные за более чем 12 лет работы в этой области свои знания в области протоколов взаимодействия между ПК и мобильными телефонами. Незаконным может быть доступ к данным чужого мобильного телефона (с помощью OFS или любой другой программы). А сама наша программа никаких законов не нарушает.

Кому (кроме спецслужб и МВД, разумеется) может быть полезна эта программа?

Всем law enforcement организациям плюс тем компаниям, которые обеспокоены сохранением коммерческой тайны. Частные компании часто используют OFS для контроля общения своих сотрудников, а также для поиска утечек информации, представляющей коммерческую тайну.

В чем преимущества «Мобильного криминалиста» по сравнению с конкурентами?

Если вкратце, то OFS намного лучше в работе со смартфонами и tablet-девайсами: Apple, Android, Blackberry, Symbian, Windows Mobile. Мы достаём и парсим гораздо больше данных, чем конкуренты. Современный смартфон может и вовсе не использоваться для звонков по сотовой сети или отправки SMS-сообщений. Есть масса приложений типа Skype, ICQ, Facebook, Twitter и прочих, которые могут использоваться для передачи информации. И мы находим данные таких программ, включая удалённые, лучше всех. Мы — первые, кто научился доставать абсолютно всю информацию, включая полный дамп физической памяти, из Android-устройств. Причём так, что после рестарта девайса, следов извлечения данных не остаётся. Мы — первые, кто помимо простого извлечения данных начал предоставлять удобные инструменты для их анализа. Ведь представьте себе: ну получили вы дамп с 64-гигового iPhone, ну и что дальше? Да вы погибнете над поиском в нём интересующей вас информации! Мы же в большинстве случаев сводим этот процесс к нескольким кликам мышкой. Помимо этого наши пользователи отмечают у OFS очень удобный и дружественный интерфейс, а также высокую скорость извлечения и обработки данных. Хохма: мы недавно смотрели программу одного из наших конкурентов из Израиля, который позиционирует себя как лидера рынка mobile forensics. Так эта программа на весьма неслабом компьютере грузила и парсила образ 32-гигового iPhone более 8-ми часов — так, что нам даже пришлось оставить процесс на ночь. Утром мы обнаружили, что эта программа помещает все найденные в телефоне картинки как элементы дерева (TreeView — аналогично дереву каталогов в Windows Explorer). Вы себе можете представить дерево c 40 тысячами (именно столько в телефоне было картинок) элементов в одном из узлов? В общем, наша цель — не только извлечь данные, но ещё и распарсить максимум из них, представить всё это в удобном для просмотра и анализа виде, да ещё и чтобы это всё было по возможности быстро.

Отличаются ли разные мобильные платформы в бережности отношения к пользовательским данным? Кто лучше в этом, кто хуже?

Конечно отличаются. Лучше всех пока дела обстоят у Windows Phone 7 и Blackberry. В Blackberry вообще такие богатые настройки security, что при правильном их использовании шансов извлечь что-то из аппарата нет. Хуже всех с приватностью дела у Android и Symbian. Apple где-то посередине: они стараются закрывать всё по максимуму, но благодаря популярности платформы, хакеры находят всё новые дыры, позволяющие обойти систему безопасности.

Как по-вашему, насколько аккуратно Apple подходит к конфиденциальности пользователей?

Apple делает всё возможное. Но тут дело не только в Apple, а ещё и в авторах 3rd party applications. Мы на тренингах показываем — какие данные хранят и, мало того, помещают в iTunes Backup некоторые приложения. Доходит до хранения логинов и паролей в открытом текстовом виде. Очень смешно.

Я опробовал «Мобильный криминалист» на своем собственном бекапе iPhone и был удивлен тем, что были найдены даже удаленные сообщения. Как это удается? (если, конечно, это не какое-то ноу-хау)

Насчёт удалённых данных для iOS никакого know how (за исключением алгоритма их восстановления) нет. iOS, равно как и Android, использует для хранения баз (сообщения, звонки, контакты, заметки, календарь, да и все остальные тоже) движок SQLite, у которого есть одна важная для форензиков особенность: при удалении данные не удаляются физически и немедленно из файла, они перемещаются в так называемые free pages — некий кэш внутри того же самого файла. Хоть у них и удаляется описательная часть (разметка между записями и полями), но мы очень долго оттачивали алгоритм восстановления и, как видите, добились некоторых успехов. К слову, наш SQLite Viewer может показать удалённые данные из любой базы формата SQLite — неважно откуда взятой. И что важно, все профессионально написанные программы под iOS и Android используют именно SQLite для хранения своих данных.

Можно ли как-то защититься от исследования телефона? Есть ли какие-то общие советы?

Полностью себя обезопасить — нет, нельзя. Меня приглашали в Metropolitan Police (самое крупное полицеское управления Великобритании) и демонстрировали устройство наподобие эдакого станка, которое умеет снимать данные напрямую с чипов памяти мобильных устройств, даже частично повреждённых. Так что тут всё зависит от важности данных, которые люди хранят у себя в мобильнике. Кому-то и разбивание/утопление телефона не поможет, а кому-то достаточно будет простого пароля.

Нет ли у вас в планах OS X версии «Мобильного криминалиста»?

Нет, версию для Mac OS мы не планируем. Для тех, кто использует «Мобильный криминалист» вопрос операционной системы роли не играет, поэтому в такой разработке нет целесообразности.

Были ли какие-нибудь курьезные случаи, связанные с «Мобильным криминалистом»?

Наши пользователи об этом предпочитают умалчивать. У нас же главная проблема в том, что каждая новая версия OFS постоянно находит в наших демонстрационных телефонах какие-то новые личные данные, которые нам приходится подчищать, дабы, например, не светить на весь мир свои логин и пароль в «Твиттере» или переписку в Skype (да уж, я замахался замазывать скриншоты для этой статьи — прим. авт.)

Спасибо за интервью!

Подводя итог, хочу еще раз призвать читателей задуматься: какие данные вы доверяете телефону и насколько они ценны. Потому что, если ценность данных превысит стоимость их извлечения, можете считать, что желающий эти данные добыть обязательно найдется.