Взламываем резервные копии iPhone и iPad с Elcomsoft

В этой статье мне хотелось бы немного приподнять завесу загадочности, которая окутывает науку, которая называется форензикой (англ. forensics). Форензика занимается сбором цифровых улик и их анализом. Естественно, рассматривать мы это будем через призму Apple-вселенной, а точнее — применительно к iPhone. Начнем мы с интервью представителей компании, сделавшей себе имя на ПО для этого — Elcomsoft.

Для начала расскажу как вообще я решил сделать материал на эту тему.

Мало кто из русскоговорящих представителей IT-сообщества не знает ныне покойный журнал Computerra. Не буду тратить много времени на воспевание дифирамбов, так как на это не хватило бы одной статьи, тем более речь пойдет, пожалуй, про самого одиозного из колумнистов этого журнала — Сергея Михайловича Голубицкого. Именно его заметка на сайте покойного издания (он пишет туда регулярно) стала отправной точкой данной статьи. Рекомендую ее прочесть, чтобы было понятно о чем пойдет речь дальше.

Так как я явно попадаю в категорию, которую Сергей Михайлович любя называет «гоблинами», то, пожалуй, я подчеркну, что к его творчеству отношусь с уважением и во многом именно его считаю своим учителем и вдохновителем. Но что касается его заметки, упомянутой выше, я все же выберу позицию несогласия.

Не знаю, намеренно ли или по незнанию, но в заметке слишком уж сгущены краски над проблемами безопасности Apple. В свойственной ему манере хлесткого сарказма автор высмеивает «попытки Apple выйти на корпоративный рынок», намекая на то, что в их безопасности была найдена масса дыр, и недавно, о ужас, свежеоткрытой огромной бреши в безопасности, воспользоваться которой поможет продукт Elcomsoft под названием Phone Password Breaker. При этом, якобы в типичной для больших корпораций манере, Apple полностью игнорирует проблемы пользователей, что и называется хлестким словом «arrogance», вынесенным в заголовок статьи. Дополняется статья рассказами про другие успехи Elcomsoft (действительно крупнейших специалистов в деле восстановления паролей от чего угодно) и рассуждением о том, как любой желающий может с легкостью копаться в ваших данных.

В живописании ужасов дырявого iCloud меня смутило минимальное требование, которое состоит всего лишь… в необходимости знать логин и пароль от iCloud. Безусловно, огромная и критичная брешь в системе безопасности, которой подвержены 99 % онлайн-сервисов, и которая позволяет, зная логин и пароль, узнать все данные пользователя. Прям-таки испугавшись жути открывшихся перспектив, я решил обратиться к первоисточнику: компании Elcomsoft, представители которой оказались супер-любезны и не только рассказали нам все про Phone Password Breaker, но еще и позволили собственноручно его опробовать, чем мы и воспользовались.

Но начнем мы, конечно, с интервью.

Расскажите, пожалуйста, про Phone Password Breaker: кому эта программа нужна и что с ее помощью можно сделать?

Elcomsoft Phone Password Breaker позволяет экспертам правоохранительных органов получить доступ к защищенным паролем резервным копиям для смартфонов и портативных устройств, основанных на платформе RIM BlackBerry и Apple iOS. Утилита поддерживает все смартфоны марки Blackberry и все портативные устройства на платформе Apple iOS, включая iPhone, iPad и iPod Touch всех поколений и версий, включая iPhone 4S и iOS 4.x и iOS 5.x.

Программа предоставляет возможность восстановить доступ к резервным копиям устройств Apple и BlackBerry, в которых могут содержаться адресные книги, журналы звонков, архивы SMS-сообщений, календари, списки дел, фотоснимки, голосовую почту и настройки учетных записей электронной почты, сторонние приложения, журнал посещенных веб-страниц и содержимое этих страниц, сохраненное в кеш-памяти.

Кроме того, программа может использовать аппаратное ускорение перебора паролей при помощи видеокарт AMD и NVIDIA, что позволяет увеличить скорость расшифровки в 20-40 раз по сравнению с алгоритмами, использующими только центральный процессор компьютера. Технология перебора паролей на графических картах была разработана и запатентована ElcomSoft в США. На данный момент многие софтверные компании используют эту технологию, так как она позволяет получить вычислительную мощь суперкомпьютера по цене домашней графической карты.

Новая версия EPPB способна также дистанционно извлекать информацию из онлайнового хранилища Apple iCloud при наличии логина (Apple ID) и пароля пользователя. Доступ к самому устройству при этом не требуется.

EPPB использует перебор паролей? Или есть какие-то «дыры», позволяющие обойтись без этого?

Для резервных копий, созданных на компьютере (offline), программа использует перебор паролей, привлекая разные профессиональные хитрости типа перестановки или замены символов, так называемые атаки по маске, атаки по словарю, комбинированные или гибридные атаки, когда используются сразу несколько словарей. Полный список атак можно посмотреть у нас на сайте. К сожалению, (или к счастью, для кого как — прим. ред.), шифрование офлайновых бэкапов в системе iOS достаточно стойкое, поэтому на быстрое восстановление пароля может повлиять только графическое ускорение перебора и стойкость самого пароля, то есть чем проще пароль, тем быстрее он находится.

Что касается новой функции доступа через iCloud — я правильно понимаю, что все не так страшно, как рассказывают в Интернете? Ведь практически любой онлайн-сервис даст доступ, если известны логин-пароль к нему (тот же Gmail также небезопасен), а PPB просто упрощает доступ, или тут что-то глубже?

Все не так просто и не так страшно, как кажется на первый взгляд. Конечно, можно получить доступ к чему угодно, если иметь логин и пароль, но в случае с iCloud данные приходят зашифрованными. Кроме того, единственный «официальный» способ воспользоваться Apple ID и паролем для скачивания бэкапа из iCloud’а — это восстановить устройство (новое или после Firmware restore) из iCloud. Просто залогиниться на icloud.com и скачать бэкап не получится — Apple такой возможности не предоставляет.

И хотя шифрование в iCloud имеется, ключ шифрования приходит вместе с бэкапом, что значительно облегчает весь процесс расшифровки. Другими словами, те настройки шифрования бэкапов, который можно задавать в iTunes, распространяются только на традиционные офлайновые бэкапы и не распространяются на бэкапы в iCloud. В облако данные отсылаются в фактически незашифрованном виде, независимо от настроек шифрования (хотя канал передачи данных при этом защищен надежно). Когда мы обнаружили такую брешь в защите при изучении oнлайн-бэкапов, нас это, конечно, удивило, так как Apple всегда заботится о безопасности своих пользователей, но на то очевидно имеются свои технические причины.

Наша программа умеет скачивать бэкапы из онлайнового хранилища iCloud, расшифровывать эти бэкапы и конвертировать их в привычный формат iTunes, хотя можно воспользоваться и специальным софтом для анализа данных, так как сейчас предостаточно подобных средств на рынке.

Есть ли способы защититься от Phone Password Breaker? Или хотя бы усложнить задачу взлома?

В данном случае хорошей защитой может быть только надежный пароль к Apple ID, который нельзя быстро подобрать, изучив некоторую информацию о пользователе. В принципе, все требования политики безопасности паролей тут имеют значение. Кроме того, надо очень аккуратно использовать пароль, чтобы не оставлять мошенникам возможности найти его, скажем, в украденном и незащищенном тоже надежным паролем айфоне, или например, в оставленном с открытым доступом компьютере, ведь регистрационные данные могут банально сохраниться в веб-браузере, через который вы заходили на страницу iCloud. Вариантов утечки данных может быть много, именно поэтому всегда лучше ограничивать физический доступ ко всем устройствам, которые вы используете, что в случае с удаленным хранением данных в облаке немного усложняется. В случае использования iCloud нужно четко понимать, что ваш Apple ID пароль — это единственная преграда между злоумышленниками и всеми вашими данными, хранящимися онлайн. Как вариант, можно просто не хранить данные в iCloud вообще, а только локально на компьютере.

Есть ли версии ваших программ для OS X?

Версии Elcomsoft Phone Password Breaker для OS X у нас, к сожалению, нет, программа работает только под Windows. Но вот Elcomsoft iOS Forensic Toolkit работает как на PC, так и на Mac, более того, программа изначально писалась под Mac, что для нас не свойственно.

Какие еще из программ Elcomsoft могут быть интересны пользователям экосистемы Apple?

У нас еще есть замечательный продукт Elcomsoft iOS Forensic Toolkit (EIFT) специально предназначенный для криминалистических исследований устройств iPhone, iPad, iPod Touch на основе Apple iOS. С помощью iOS Forensic Toolkit можно подобрать пароль к устройству (в случае, если паролем является 4-значный паскод, перебор длится не более получаса) и снять точный образ файловой системы и вообще всех данных, имеющихся на устройстве. Продукт обеспечивает целостность и неизменность исследуемых данных. С помощью iOS Forensic Toolkit специалисты могут получить доступ к расшифрованному образу файловой системы устройства, расшифровать коды, пароли и прочую защищённую информацию.

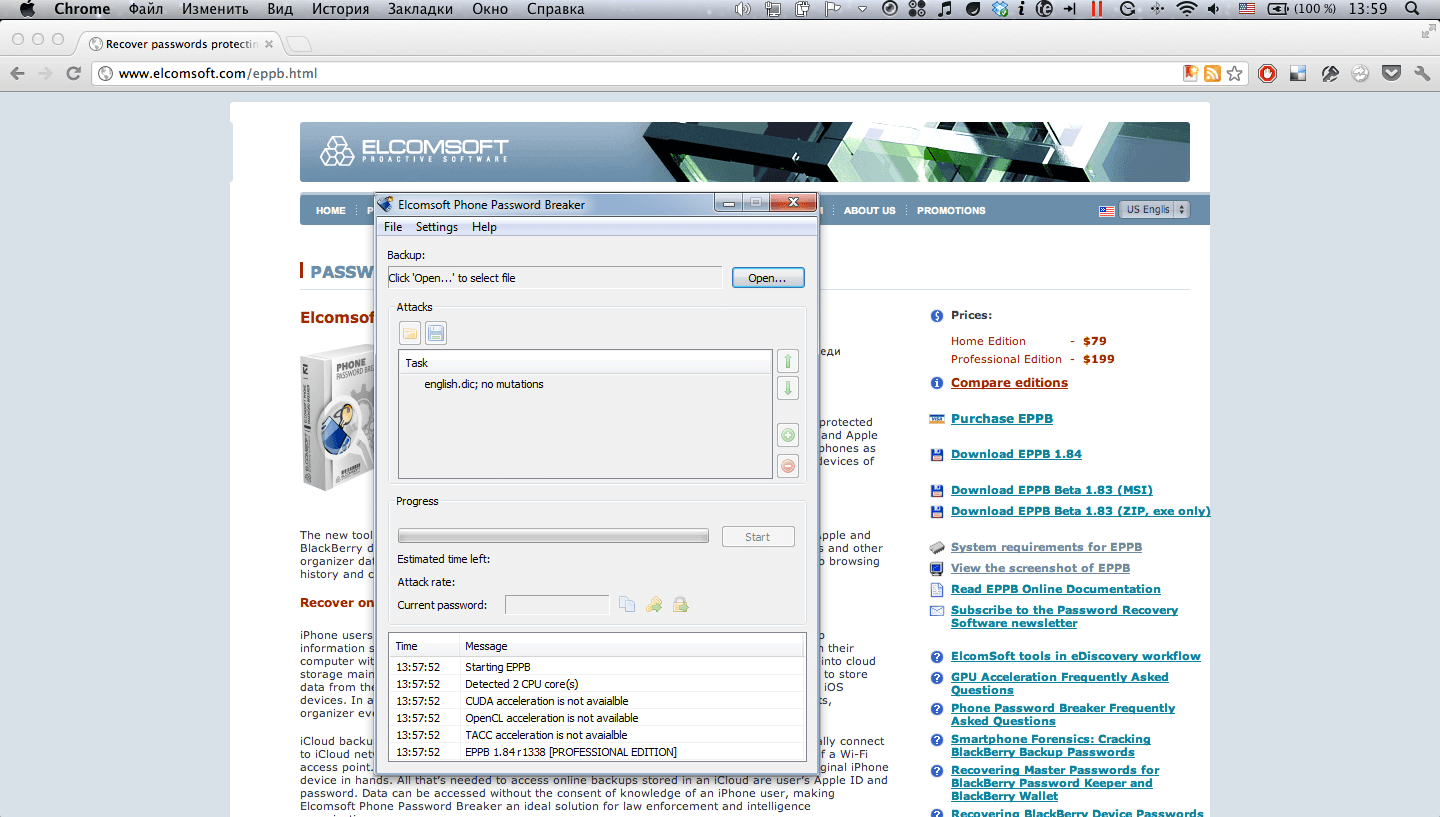

Вот такой вот интересный и содержательный рассказ. Прежде чем сделать выводы, я продемонстрирую как выглядит этот самый Phone Password Breaker в работе. Так как программа доступна только для Windows, отдельно хотелось бы поблагодарить компанию Parallels — в 7-й версии Parallels Desktop Elcomsoft Phone Password Breaker работает вполне здорово (хотя, конечно, если вы собираетесь заниматься сбором данных на профессиональном уровне — явно стоит озаботиться установкой Windows).

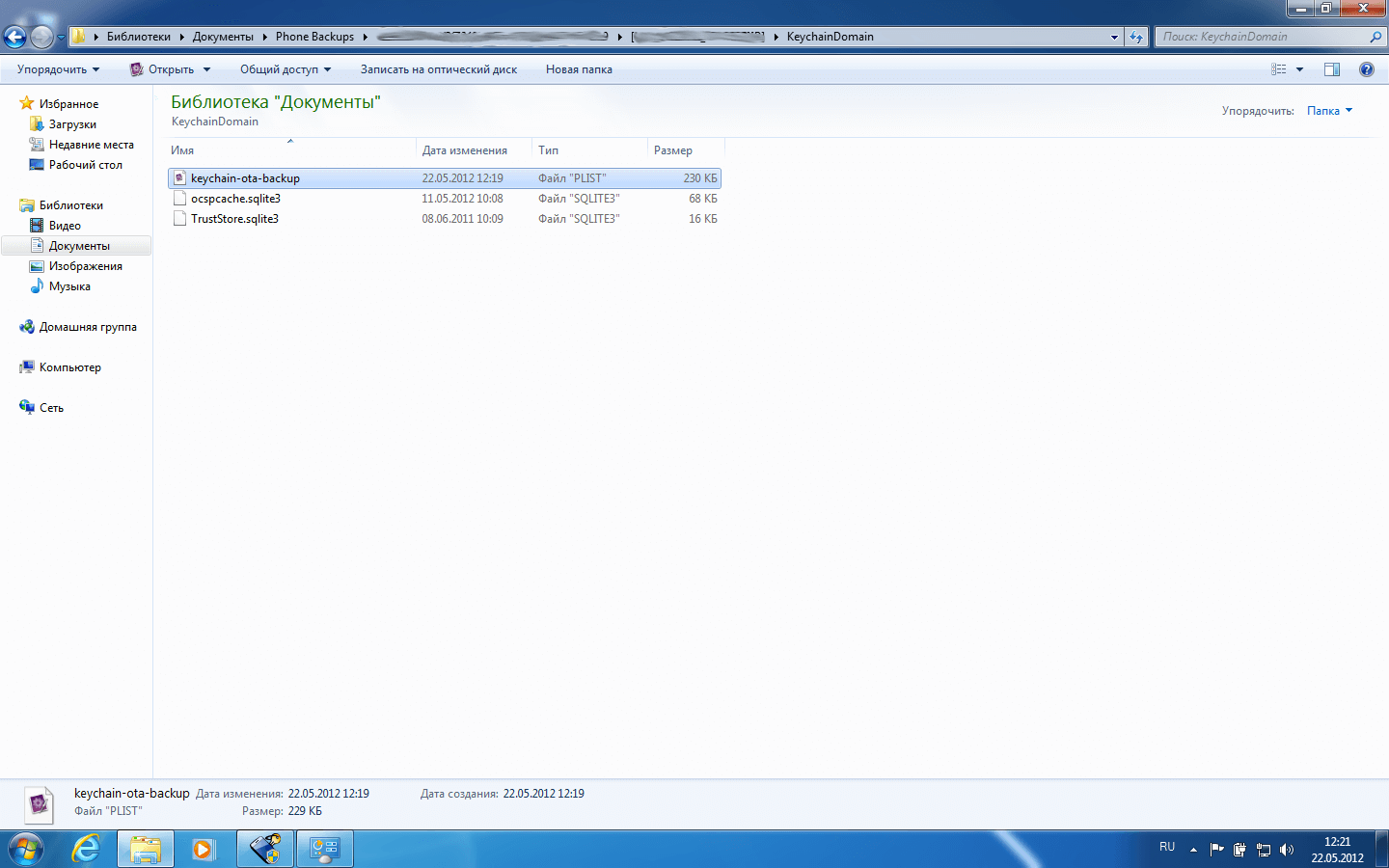

Программа помимо восстановления паролей к резервной копии iOS-устройств также позволяет работать с Blackberry (и очень неплохо), и хоть это выходит за рамки нашей статьи, я не могу не отметить этот факт. Еще одно важное умение Elcomsoft Phone Password Breaker — возможность расшифровки Keychain, хранящегося в резервной копии с паролем (он шифруется отдельно от самой резервной копии, но я не буду вдаваться в детали сейчас).

Кстати, пригодиться Phone Password Breaker может не только сотрудникам внутренних органов или злоумышленникам. Дело в том, что если вы выберете опцию защиты резервной копии паролем и по неосторожности этот пароль забудете — выключить эту опцию без знания данного пароля будет нельзя, что сделает все резервные копии бесполезными. И сделать другую «беспарольную» копию уже не выйдет. В Apple в данном случае рекомендуют сделать полный сброс устройства и настроить его еще раз начисто с нуля. Если ваши данные для вас дороги — можно попробовать воспользоваться PPB, как альтернативным решением проблемы.

Устанавливается Elcomsoft Phone Password Breaker, как и большинство программ для Windows, простым визардом (в ходе установки я испытал мощнейший приступ ностальгии, давно не занимался подобным).

Интерфейс программы весьма прост. Выбираем файл резервной копии, настраиваем интересующие виды атаки (про это подробней рассказывается на сайте Elcomsoft) и запускаем перебор. Если повезет — взлом пароля не займет долго времени, особенно если пароль это слово из словаря, какие-то вариации на тему или если пароль короткий.

Мне интересней было попробовать восстановление из копии iCloud. Для этого надо ввести логин и пароль учетной записи (я, естественно, воспользовался собственными).

Несколько секунд ожидания, и мы видим все устройства, которые делали резервные копии в iCloud. Выбираем нужные галочкой.

После этого в заботе об удобстве пользователя, PPB предложит нам восстановить «понятные» имена файлов и разложить информацию по папкам. Естественно, это предложение лучше принять, если вы собираетесь разбирать «добычу» самостоятельно. Если же для анализа вы будете использовать дополнительное ПО — резервную копию надо оставить как есть.

Сразу после этого запустится процесс выкачивания ваших данных из iCloud. У меня для двух устройств это заняло где-то 10 минут.

Результатом станут сохраненные в указанной папке файлы, добытые из резервной копии вашего устройства, включая даже очень критичные.

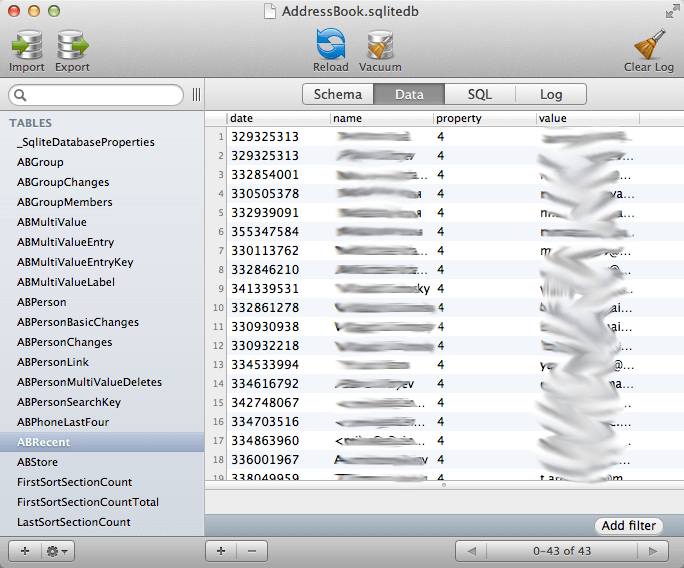

Рекомендую сразу обзавестись хорошей программой для работы с базами данных SQLite: почти вся информация iOS хранится в них. Я воспользовался пробной версией замечательной утилиты Base. Вот, например, моя телефонная книга.

Тут же лежат последние звонки.

Без проблем находятся и СМС, и логины-пароли, и еще масса других ценных данных.

Конечно, анализ данных с помощью специализированного ПО — намного легче и удобней, но для «бытовых целей» и такого ручного просмотра будет более чем достаточно.

Изначально, меня немного смутила необходимость использования Windows, но благодаря Coherence Mode в Parallels Desktop — эта проблема отлично маскируется.

Вот так все это работает, какие же можно сделать выводы? Главный вывод — никакой сенсационной дыры в безопасности iCloud нет, не надо покупаться на методы желтой журналистики. Если ваши логин и пароль в iCloud не скомпрометированы — доступа к данным в облаке не будет, а подобрать пароль к iCloud аккаунту дистанционно — задача нереальная. Если вы хотите защититься, используйте сложный пароль в iCloud, и не «светите» его в ненадежных сетях (в случае общественных Wi-Fi точек я очень рекомендую использовать VPN). Еще лучше — вообще не доверяйте важные данные Интернету, храните их только локально и с хорошим паролем (при его достаточной длине — его взлом будет задачей нетривиальной, даже для такого мощного инструмента как PPB). Еще лучше — просто не делайте ничего такого, что может привлечь к вам внимание специалистов по форензике, ведь принцип «неуловимого Джо» из анекдота в этом случае работает просто отлично.

В заключении хочу сказать, что форензика — интересная и обширная тема, поэтому если данная статья будет интересна читателям, мы постараемся глубже раскрыть ее и рассказать про различные ее аспекты, показать используемое ПО и может даже побеседовать со специалистами в этой области.

P.S. Если же тема форензики по тем или иным причинам интересует вас практически, могу порекомендовать неплохой (и фактически единственный на русском языке) бесплатный учебник Николая Николаевича Федотова, который будет одинаково полезен и юристам и IT-специалистам.