Широкая известность Apple привела к тому, что ее ошибки, в отличие от ошибок большинства конкурентов, мгновенно становятся поводом для критики и пересудов о наплевательском отношении компании к своим клиентам. Зачастую претензии не стоят и выеденного яйца, но иногда проколы, которые допускает Apple, создают риск падения доходов и, что еще хуже, снижения лояльности даже самых преданных фанатов. Наиболее яркие тому примеры – занижение производительности процессоров старых iPhone и появление в Apple Store постельных клопов.

Читать далее ...Как Google нарушает конфиденциальность пользователей iOS

Твердость, с которой Apple отстаивает наше право на конфиденциальность, оказалась не в силах устоять перед отсутствием принципов у ее партнеров. Несмотря на желание Apple сохранить секреты пользователей, отказывая правоохранительным органам в предоставлении данных об их перемещениях, Google, которая имеет ненамного меньше информации, приняла решение, что может себе позволить помогать властям в расследовании преступлений даже ценой пользовательской безопасности.

Читать далее ...Touch ID в iPhone 6s оказался лучше, чем дисплейные сканеры во флагманах на Android

Осенью 2017 года Apple четко дала понять, что эпоха идентификации пользователей по отпечаткам пальцев уже прошла и пора двигаться дальше. В качестве альтернативы в Купертино выбрали технологию распознавания лиц, которую, по заверениям компании, практически невозможно обмануть. Но, как оказалось, Apple могла и дальше эксплуатировать интерфейс Touch ID второго поколения, который, невзирая на возраст, оказался более удобным решением для разблокировки, чем то, что предлагают компании-конкуренты.

Читать далее ...Mozilla призвала Apple реально защищать своих пользователей

Искреннее желание Apple обеспечить безопасность своих пользователей в Сети практически невозможно оспорить. Компания одной из первых – если не первой – пошла против системы и внедрила в Safari ряд инструментов, препятствующих отслеживанию. Но в Mozilla считают, что все, что делает Apple, «театром безопасности», поскольку в Купертино явно не горят желанием полностью отказывать рекламодателям в возможности отслеживать пользователей и показывать им релевантную рекламу.

Читать далее ...Почему десятки тысяч исправных iPhone уничтожаются ежегодно

Несмотря на множественные попытки производителей смартфонов обезопасить их владельцев при помощи различных методов верификации и идентификации, iPhone по-прежнему остаются наиболее защищенными аппаратами из всех. И дело тут даже не в совершенстве используемых технологий распознавания лиц или дактилоскопии. Немалую роль в обеспечении безопасности пользователей играет принципиальность самой Apple, которая иногда идет даже во вред.

Читать далее ...Это приложение для iOS обещает защитить вашу конфиденциальность в соцсетях

Так уж получилось, что социальные сети давно перестали быть площадкой для общения, превратившись в конвейер по переработке пользовательских данных. Наиболее яркий тому пример – Facebook, за последнюю пару лет оказавшийся фигурантом не менее чем десятка скандалов, большинство которых касалось незаконного сбора конфиденциальной информации со всеми вытекающими. Поэтому, если вы не хотите быть инструментом достижения благополучия в руках Марка Цукерберга и его коллег, необходимо защищать свой аккаунт. В этом вам поможет Jumbo.

Читать далее ...Что делать, если пропал режим «Инкогнито» в Safari на iOS

Несмотря на несовершенства функции «Экранное время», так или иначе, но она может оказаться довольно эффективным инструментом в борьбе с зависимостью от смартфона или нежелательным контентом. Правда, возможностей по настройке так много, что не запутаться в них по первой практически нереально. Это может становиться причиной всевозможных затруднений, с которыми некоторые пользователи сталкиваются в процессе эксплуатации. Например, c отсутствием возможности активировать режим «Инкогнито» в Safari на iOS.

Читать далее ...Пользователям iOS угрожают шпионские приложения, записывающие звонки

Эффективность всевозможных барьеров, защищающих iOS от вредоносных приложений, находится на весьма высоком уровне. Поэтому даже если в App Store и проникают программы, которые ведут не совсем правомерную деятельность, их ждет незамедлительное удаление, а пострадавших – компенсация. Но как быть в ситуациях, когда ПО, ведущее слежку за пользователями, было установлено не из App Store, но при этом имеет официальный сертификат самой Apple?

Читать далее ...Какой чехол выбрать для своего iPhone?

После выхода каждого поколения iPhone мы наблюдаем бесконечное количество видеороликов, авторы которых забавы ради роняют свои телефоны на брусчатку, кафельный пол в ванной и другие малоинтересные поверхности. Многие зрители уже давно игнорируют такие произведения, другие же активно огорчаются и выводят в топ хештег #ЛучшеБыМнеОтдали. А почему бы нет, если даже после падения из космоса iPhone может продолжать работать? Если, конечно, подобрать надежный чехол.

Читать далее ...Более половины приложений из App Store собирают данные, которые им не нужны

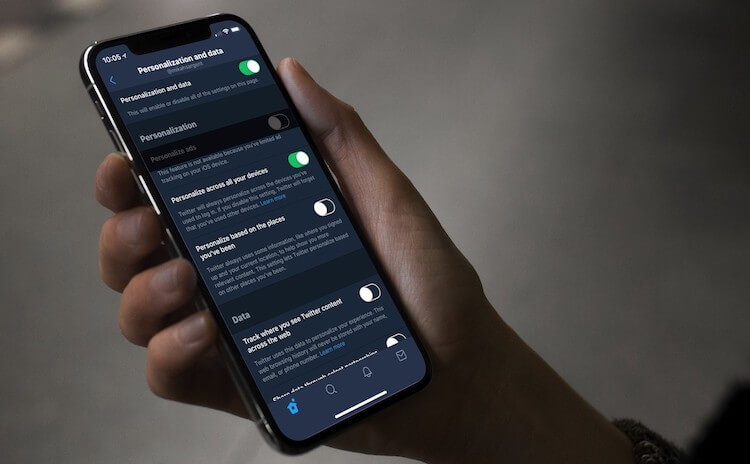

Система разрешений, которая существует в iOS довольно давно, остается одной из самых непонятых функций ОС. Она позволяет нам самостоятельно определять рамки, в которых будут работать установленные приложения. Даже если им требуется постоянный доступ к нашей геолокации, мы сами вправе лишить их такой возможности, позволив собирать эти данные только в моменты активности. К сожалению, многие пользователи совершенно не обращают внимания на то, какие привилегии они раздают стороннему ПО и их создателям. И совершенно напрасно.

Читать далее ...Причины, по которым Apple Card — самая безопасная банковская карта в мире

25 марта Apple анонсировала собственную банковскую карту Apple Card. Этот продукт обладает массой достоинств: это и тесная интеграция с iPhone и приложением «Wallet», и наглядная статистика того, как были израсходованы средства, и даже «умный» алгоритм, подсказывающий пользователю, как можно сократить потенциальные расходы. Но одно из главных преимуществ карточки Apple — это, прежде всего, высокая безопасность.

Читать далее ...Данные миллионов пользователей Facebook попали в открытый доступ

Данные пользователей Facebook вновь оказались в открытом доступе, сообщает Bloomberg со ссылкой на исследователей компьютерной безопасности UpGuard. В общей сложности свободный доступ был открыт к более чем 540 миллионов комментариев, лайков и имен. Это уже второй раз за последние два месяца, когда социальная сеть подвергает пользовательские данные огласке. В предыдущий раз ее уличили в открытом хранении паролей от учетных записей, беспрепятственный доступ к которым могли получить около 20 тысяч сотрудников компании.

Читать далее ...Представлен Warp — бесплатный VPN для iOS с функцией ускорения интернета

Существует не так много способов увеличить скорость загрузки веб-страниц. Большинство из них сводятся на рекомендациях по установке специальных браузеров с турбо-режимами или активацией функций экономии трафика, которые чаще всего загружают только текстовую информацию, игнорируя содержащиеся на странице медиафайлы. Но компания Cloudlare решила представить ультимативное решение для тех, кому дорога не только скорость, но и безопасность своего соединения.

Читать далее ...У Apple могут быть большие проблемы из-за сервиса Apple TV Channels

Apple может не собирать данные пользователей своих устройств и сервисов самостоятельно, но не сможет запретить делать это сторонним службам. Об этом в интервью CNBC заявил генеральный директор американского оператора AT&T Рэндалл Стивенсон. По его словам, вне зависимости от отношения Apple к сбору пользовательских данных, телевизионные сети вроде HBO (принадлежит AT&T), которые появятся на площадке Apple TV Channels, ни за что не откажутся от накапливания сведений о своих подписчиках.

Читать далее ...Telegram для iOS получил знаковое обновление

Разработчики Telegram выпустили обновление одноименного мессенджера для iOS. Выход апдейта за номером 5.5, несмотря на минимальное количество нововведений, стал знаковым событием для пользователей Telegram. Теперь они могут быть спокойны не только за сохранность личной переписки, защищенной от несанкционированного доступа третьих лиц, но и от заведомо ложного цитирования своих сообщений, используемых в корыстных целях спустя годы после отправления.

Читать далее ...Microsoft выпустила антивирус Defender для macOS. Но зачем?

Несмотря на высокий уровень защищенности macOS от разного рода угроз, многие пользователи десктопной платформы от Apple все равно предпочитают пользоваться антивирусами, полагая, что они защитят их лучше встроенных инструментов безопасности. Очевидно, именно из-за них такой жанр приложений не только не исчерпал себя, но, наоборот, продолжает развиваться и делает это настолько стремительно, что даже Microsoft решила адаптировать под macOS фирменный антивирус Defender, ранее существовавший только в версии для Windows.

Читать далее ...Facebook хранила пароли пользователей в открытом виде

Волна скандалов, захлестнувшая Facebook в прошлом году, рискует перерасти в настоящее цунами, которое имеет все шансы подтопить популярнейшую социальную сеть. Как выяснили эксперты KrebsOn Security, Facebook хранила пароли пользователей в незашифрованном виде, позволяя своим сотрудникам получать к ним беспрепятственный доступ. Эту информацию подтвердило руководство компании, опубликовав соответствующую заметку на страницах корпоративного блога.

Читать далее ...В США власти начали принуждать к разблокировке iPhone с помощью Face ID

Высокая надежность, которую обеспечивает интерфейс Face ID, рискует разбиться о силу государственного принуждения. Как сообщил на этой неделе американский телеканал CNBC, в стране начала складываться практика обязания граждан, подозреваемых или обвиняемых в совершении преступлений, снимать блокировку со своих iPhone в интересах следствия. Ранее понуждение к таким действиям признавались нарушением конфиденциальности пользователей.

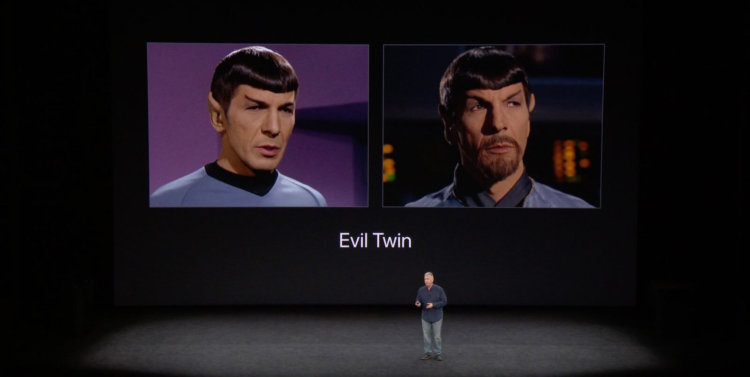

Читать далее ...Apple придумала, как повысить надежность Face ID

При всей своей надежности Face ID нельзя назвать по-настоящему совершенным методом идентификации. Интерфейс хоть и не реагирует на фотографии, его все-таки можно обмануть напечатанной на 3D-принтере маской, лицом близнеца или другого близкого родственника с похожей внешностью. И хотя Apple стремится доказать нам, что все эти случаи – всего лишь исключение из правил, совершенно ясно, что компанию не может устраивать такой результат. А значит, проблему надо решать.

Читать далее ...Apple рассказала, как защищает маршруты пользователей Apple Maps

Скрупулезный подход Apple к соблюдению конфиденциальности своих пользователей распространяется в том числе и на Apple Maps. Это подтверждает содержание раздела официального сайта компании, посвященного приватности. Согласно опубликованной информации, все данные, которые картографический сервис получает в процессе выстраивания маршрута, хранятся исключительно в обезличенном виде, не позволяя компании узнать, кто именно запросил тот или иной маршрут.

Читать далее ...